Camarada. Me encontré otra vez delante del papel digital en compañía de grandes intérpretes Beethoven, Chaikovski y Garret. Mi fiel amigo Rocinante, me pregunta. ¿Qué tipo de música es? Por qué no me explicas lo que voy a encontrar en estas líneas…

Claro Camarada. Todo lo que puedas plasmar en estas partituras funciona desde el más profundo «sentimiento». Sin importar los conocimientos que tengas en Ciberseguridad. Hoy todos, estamos invitados a pasar. El punto es… Si eres valiente para dar ese paso.

Sobra decirlo, el mundo de la sinfonía “TI” (Tecnología de la Información) está lleno de asombro; te levantas y puedes encontrar sonidos alegres, tristes, nobles o rígidos y con pequeñas variaciones en su temperamento que permiten ser interrumpidos por listas de sonidos “genuinos” sin ninguna pretensión. Soy Andrea Cortés Chacón, Líder en Seguridad Digital y hoy aprendiz en Ciberseguridad, quiero mostrarte en forma de ejemplos sencillos y prácticos el séptimo paso para crear un #ecosistemalinkedin.” Despliegue con bajo riesgo”.

Un paréntesis antes de comenzar.

Tienes dos (3) opciones para leerme:

1. Desde casa en el FrontEnd.

2. Desde el BackEnd o PDF para descargar*- Pendiente.

3. Y con nuestro Camarada #camaraderiaenlinkedinPulse.

Tú eliges. Las tres variables son válidas.

Antes de entrar en materia debemos comenzar con algo básico. ¿Qué es el riesgo en Tecnología de la Información “TI» ? Realizando una consulta en Google el sabelotodo encuentro un significado muy apropiado para comenzar este artículo. << Probabilidad de sufrir daños o pérdidas, aunque se implementen algunos controles de Ciberseguridad. >>

Si todos tenemos claro ¿Qué es el riesgo?, ahora podemos avanzar un nivel más. Evidentemente no somos Beethoven ni mucho menos. Pero no hace falta tener un conocimiento “perfecto” en la técnica para empezar a trabajar en Ciberseguridad. Es preciso cuestionarse de manera constante para desarrollar habilidades alucinantes que permitan destacarse en el entorno de la Tecnología de la Información “TI” .

Hoy mi pregunta es ¿Te gusta caminar de manera segura? (En casa, trabajo, dispositivos móviles, Internet y telefonía).

Después de hacer una pausa muy activa sigamos con nuestra segunda travesía en Google, pero ahora desde una perspectiva jurídica. Allí me encuentro con un sonido “disonante” el Decreto 1413 de 2017. Aunque su documento en PDF se encuentra en la primera página de Google para mí es un total desconocido, si bien es cierto que me brinda todo el soporte jurídico para argumentar este artículo su tono de voz es indiferente y me causa un poco de escalofríos.

En todo caso, tengo claro que me puede blindar con 4 atributos en particular: Autenticidad, Integridad, Disponibilidad y Privacidad. Desde un marco tecnológico es un buen comienzo para crear una armonía consonante entre la parte técnica y el valor jurídico de cualquier herramienta tecnológica que valora nuestros datos personales.

Con millones de virus flotando en Internet, hay múltiples caminos que podemos implementar para asegurar nuestros datos. Uno de ellos es filtrar la información en función del riesgo. Este proceso nos permite simplificar y ver el riesgo al natural sin envolturas.

Finalizando la etapa de investigación es momento de pasar a la práctica…Sígueme.

Veamos un ejemplo,

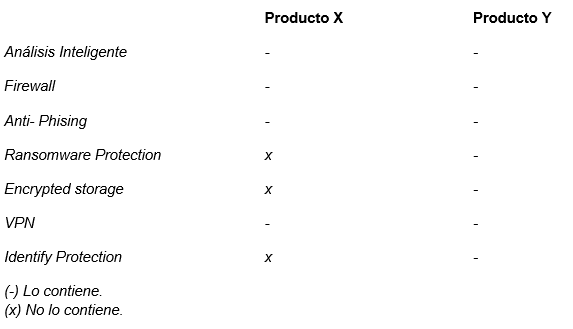

¿Cuál es nuestro objetivo?Quiero proteger mi PC o dispositivo móvil con un Antivirus.

Sigue con atención. Aquí tenemos 3 pasos básicos:

+ Filtra las opciones en función de los siguientes factores:

- Confianza. Grado de aceptación. 0-100. (Reputación de Marca).

- Nivel de protección. (Eficacia para detener un Virus).

- Nombre del Antivirus.

- Valor del Antivirus vs. Presupuesto*.

- Performance. (Impacto en los recursos del Sistema “Memoria de tu PC”).

- Cantidad de instalaciones. (Análisis y niveles de garantía).

- Puntaje negativo y positivo. (Comparar con otras soluciones).

- Patrones de actualización, cifrado (Impacto en Tecnología de la Información ).

- Gestión de Datos (RGPD).

- TODAS LAS ANTERIORES.

*Nota: Dependiendo del tipo de contexto del negocio podríamos estimar las 10 opciones para adquirir una solución integral que permita blindar nuestro PC o dispositivo móvil.

+ Argumentos a favor y en contra.

+ Argumentos de Soporte. Acompañamiento Postventa + Servicio al Cliente + Incidentes.

ESTOS SON ALGUNOS APRENDIZAJES en pequeñas dosis.

CUESTIÓNATE. CUESTIÓNATE. CUESTIÓNATE.

- Alimenta el espíritu, la mente y el cuerpo.

- Encuentra datos que eres capaz de encontrar ahora en Internet.

- Cumple la normativa vigente.

- Actualiza los sistemas con la última versión.

- Contrasta la información con la Tecnología de la Información “TI” .

6. “El problema no es que las personas no tienen educación. El problema es que las personas son educadas justo para sentir que han aprendido. Y no educadas lo suficiente para preguntarse algo desde que lo ellos tienen que aprender”.

Richard Feynman,.

Camarada. Pregúntate. Según el tipo de riesgo. ¿Qué tipo de pulsaciones “recortas” en el día? ^___^___^💜

No quiero faltar a nadie. Si tienes dudas, puedes escribirme aquí: https://mypublicinbox.com/AndreaCortesChacon.

PALABRAS CLAVES

Tecnología de la Información “TI” , Transformación Digital, Ciudadanos Digitales, Riesgo en Ciberseguridad.